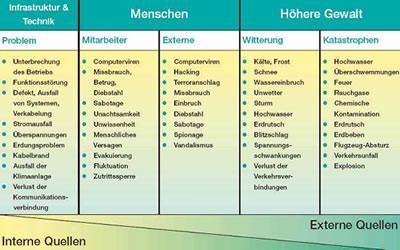

Abb. 1 – Mögliche Unternehmensbedrohungen (Quelle: Landespräventionsrat Rheinland-Pfalz, 2005, S. 3)

Menschen und Wissen: Eigen- und Fremdpersonal als Risikofaktor Etwa jedes fünfte Unternehmen in Deutschland wurde bereits Opfer von Wirtschaftsspionage oder hat wichtige Firmendaten an Konkurrenten verloren", schrieb die Süddeutsche Zeitung in ihrer Ausgabe vom 3. Dezember 2007. Den Schaden, der deutschen Unternehmen durch ungewollten Know-how-Abfluss entsteht, beziffern Experten auf bis zu 50 Milliarden Euro jährlich und die Schäden steigen weiter an. Einerseits werden die Unternehmen geschädigt durch Wirtschaftsspionage als staatlich gelenkte oder gestützte Ausforschung von Betrieben durch fremde Nachrichtendienste; anderseits durch Industrie- bzw. Konkurrenzspionage als Ausforschung, die Wettbewerber betreiben.

1. Schädigungen durch interne und externe Quellen

Mögliche Unternehmensbedrohungen kommen aus drei Quellen: aus der Infrastruktur und Technik, als Ergebnis höherer Gewalt und der Witterung sowie vor allem von Menschen (Abb. 1). Eine Gefahr droht nicht nur durch Menschen von außen, das heißt durch externe Handlungen wie Hacking, Einbruch, Diebstahl und Sabotage. Innentäter (Mitarbeiter) spielen heute eine große Rolle beim illegalen Knowhow-Abfluss. Insbesondere Unachtsamkeit und Unwissenheit, aber auch Diebstahl, Missbrauch und Betrug mit Hilfe moderner und komplexer Technologie (Datentransfers etc.) sind hierbei zu nennen. Durch Datensicherungssysteme wie z. B. Firewalls, Zugriffberechtigungen, Virenschutz und 'Intrusion Detection' können sich Unternehmen vor einem technischen Angriff von außen schützen. Gegen einen Angriff eigener Mitarbeiter schützen solche Maßnahmen ebenso wenig wie gegen Externe, die sich wie eigene Mitarbeiter im Unternehmen bewegen können (z. B. Reinigungsfirmen, Lieferanten und Händler oder Praktikanten und Zeitarbeitskräfte). Studien zur Unternehmenskriminalität zeigen, dass 50 Prozent der Täter eigene Mitarbeiter sind und sie für mehr als 70 Prozent der Schäden verantwortlich sind.

Fast jedes zweite Unternehmen, vor allem der Mittelstand, war in den letzten Jahren von ungewolltem Know-how-Abfluss betroffen. Wirtschaftskriminalität ist dabei keine Frage der Unternehmensgröße, sondern der Attraktivität von Firmendaten und -informationen. Daher sollte sich jedes Unternehmen mit der Frage von ungewolltem bzw. illegalem Know-how-Abfluss beschäftigen, doch dies geschieht noch zu selten. Das Risiko von Industriespionage wird in Deutschland deutlich unterschätzt. Kleine und mittelständische Unternehmen sind besonders im Forschungs- und Entwicklungsbereich sehr innovativ, machen sich jedoch noch zu selten Gedanken über den Schutz ihrer Forschungsergebnisse und Produktideen. In der Hälfte aller Fälle von Wirtschaftsspionage in Deutschland ließen sich eigene Mitarbeiter (Innentäter) von der Konkurrenz oder von ausländischen Geheimdiensten dazu bewegen, ihre Arbeitgeber auszuspionieren.

Die Methoden von Konkurrenten unterscheiden sich in Vorgehen und Professionalität kaum noch von staatlichen Nachrichtendiensten. Heute lassen sich aus öffentlich zugänglichen Quellen legal Informationen beschaffen, die früher nur über nachrichtendienstliche Tätigkeit zu gewinnen waren. Hierbei ist entscheidend, wie viel Informationen das Unternehmen über sich preiszugeben bereit ist. Und das ist sehr oft erstaunlich viel: z.B. detaillierte Internetauftritte, Werbung, Fachpublikationen, aber auch prahlerische Mitarbeiter auf Messen und in der Öffentlichkeit gehören dazu. Doch selbst im Zeitalter des 'World Wide Web' lassen sich bestimmte Informationen und Produkte und Vertriebswege so nicht gewinnen. Das Know-how muss verdeckt und zumeist illegal beschafft werden (konspirative Nachrichtenbeschaffung). Auch dabei stehen Konkurrenzunternehmen staatlichen Nachrichtendiensten kaum noch nach. Modernste technische Hilfsmittel zum Datenklau und zur Überwachung werden heute zu entsprechende Preisen durch Spezialfirmen im In- und Ausland angeboten.

2. Social Engineering: Ausnutzen interner Quellen

"Der Mensch ist das schwächste Glied in der Informationssicherheitskette. Technische Sicherheitsmaßnahmen bieten keinen Schutz vor nichttechnischen Angriffen" (Sidler: 2008, S. 45).

Ist der Mensch erst einmal dem Irrglauben erlegen, dass allein Technik für Sicherheit sorgt, wird er schneller zur Zielscheibe eines Angriffs werden. Egal ob nun 'Wirtschaftsspionage' durch fremde Nachrichtendienste oder 'Konkurrenzspionage': Fast immer sind an den Vorgängen eigene Mitarbeiter beteiligt. Nach dem Kriminalitätsrisikomodell von Donald R. Cressey (auch 'Fraud Triangle' genannt) begehen Menschen Wirtschaftskriminalität dann, wenn drei Faktoren gleichzeitig vorliegen.

- Gelegenheit: Damit ein Täter eine kriminelle Handlung begeht, muss er eine Gelegenheit dazu haben. Er muss der Meinung sein, die Tat begehen zu können, ohne dabei entdeckt zu werden. Das Vorhandensein von Gelegenheiten bedeutet auch, dass entsprechende Kontrollen im Unternehmen fehlen oder nicht effektiv sind; und dass dieser Faktor gut durch Maßnahmen im Betrieb zu beeinflussen ist.

- Motivation: Der Täter muss einen Anreiz für die Tat haben, der persönlich, finanziell oder tätigkeitsbezogen sein kann. Häufig werden von den Tätern Gier, finanzielle Anreize, exklusiver Lebensstil, Verschuldung, Geltungsbedürfnis, Rache sowie Frustration und Enttäuschung im Job als Motive angegeben. Auf Grund der hohen individuellen Komponente ist dieser Faktor vom Arbeitgeber nur sehr eingeschränkt beeinflussbar.

- Rechtfertigung: Der Täter muss die Tat rechtfertigen können, um nicht vor sich selbst als schuldig oder kriminell zu gelten. Oft werden Argumente wie "Das ist doch hier üblich", "Die Kollegen machen das auch so", "Für meine Leistung steht mir das zu" oder "Das fällt doch gar nicht ins Gewicht" zur Rechtfertigung verwendet. Hierbei sind zwei Dinge entscheidend: Zum einen das individuelle Wertesystem, das auf der Erziehung bzw. Sozialisation des Mitarbeiters beruht und somit vom Unternehmen nicht zu beeinflussen ist. Zum anderen die Unternehmenskultur und das betriebliche Wertesystem, die entscheidend von Unternehmen beeinflusst werden können. Wichtige Aspekte sind zum Beispiel: Existieren gerechte und nachvollziehbare 'Spielregeln' im Unternehmen? Geht es in der Behandlung und Entlohnung der Mitarbeit transparent und gerecht zu?

Die Basis für einen erfolgreichen Know-how-Abfluss bildet oft das sogenannte Social Engineering. Hierbei nutzt ein Angreifer menschliche Eigenschaften der Mitarbeiter aus, um an Informationen zu kommen). Da der Mensch ist ein soziales Wesen ist, neigt er dazu, auch fremden Personen rasch Vertrauen zu schenken, was von einem Angreifer ausgenutzt werden kann, um an die gewünschten Informationen zu gelangen. Social Engineering-Angriffe sind eine sehr effiziente Methode zur Informationsbeschaffung, da menschliche Reaktionen wie z.B. Hilfsbereitschaft, Kundenfreundlichkeit, Stolz auf die Arbeit, Gutgläubigkeit, Respekt vor Autoritäten, Bestechlichkeit, oder Konfliktvermeidung ausgenutzt werden. "Viele Angreifer nutzen hierbei frei erfundene Identitäten und geben anscheinend intime oder ungewöhnliche Details über sich selbst preis, um die eigene Glaubwürdigkeit zu erhöhen". (Rogge/Ziegler: 2007, S. 7)

Die sechs typischen Schritte einer Social Engineering-Attacke sind:

- Informationen beschaffen (z.B. Internet, Google, Adressverzeichnisse),

- Aufbauen von Vertrauen (Insider, Gewohnheiten),

- Manipulation von Personen, um an gewünschte Informationen zu gelangen (Lieferanten, Techniker, Journalist),

- Ausnutzen von menschlichen Eigenschaften, um das Opfer zu bestimmten Handlungen zu verleiten (z.B. um Hilfe fragen, Auskunft verlangen)

- Angriffe auf IT-Systeme oder Diebstahl von Daten und Passwörtern über Mitarbeiter (Bestechung, Erpressung)

- Personen ohne Fachwissen zu Aktionen bewegen.

Es gibt physische und psychische Angriffsarten. Bei den physischen Angriffarten steht die Frage im Vordergrund, an welchem Ort oder über welches Medium der Angreifer sein Opfer angreifen will:

- Eine einfache, aber effektive Methode ist das Durchsuchen des (ungeschredderten) Mülls eines Unternehmens. Hier können verschiedenste Informationen wie Telefonnummern, Kontakt- und Kundendaten, Kalender(-blätter) mit Terminen und Notizen, Memos, nicht mehr benötigte Kopien etc. zu finden sein.

- Sehr stark verbreitet ist das Social Engineering per Telefon (Befragungen, Anrufen eines Helpdesks etc.). Hierbei kann mit Unternehmensmitarbeitern interagiert werden, ohne ihnen gegenüber stehen zu müssen. Dabei sind nicht nur die Gewinnung von vertraulichen Informationen für den Angreifer interessant, sondern auch vermeintlich belanglose Informationen, die er wie ein Puzzle zusammensetzen kann, um später am Telefon oder im Gespräch eine Vertrauensbasis zu schaffen. Hierzu zählen z.B. Namen von Angestellten, Niederlassungen und Außenstellen, Urlaubsabwesenheitsnotizen als E-Mail-Antworten, Zuständigkeitsabfragen oder sogar Speisepläne in der Kantine.

- Das Internet bietet zahlreiche Möglichkeiten des Informationsgewinns wie z.B. Password-Phishing, Web-basierte Chats oder der 'Instant Messenger'. Wenige Menschen machen sich darüber hinaus Gedanken, welche Informationen sie über sich online verteilen. "Sie stellen Fotos, Videos und andere Informationen auf privaten Webseiten der Weltöffentlichkeit bereit oder hinterlassen Informationen in Diskussionsforen. Sehr nützlich für einen Social Engineer sind aber auch persönliche Blogs und Personenprofile in Karriere- und Freundschaftsnetzwerken, in denen viele Menschen Informationen über sich auf dem Silbertablett servieren". (Henne: 2007, S. 7) Diese Informationen können bei einem Angriff zum Erschleichen des Vertrauens bei Kollegen verwendet werden.

- Der persönliche Angriff ist die schwierigste Variante, da sie am meisten Vorarbeiten bedarf. Ist aber die Vorbereitung gut, ist sie sehr effektiv. Ein Beispiel: Ein sympathischer, gut gekleideter Mann betritt den Eingangsbereich eines Unternehmens und erkundigt sich nach dem führenden Mitarbeiter Y, mit dem er angeblich zum Essen verabredet ist. Y ist in einer Besprechung und

Menschen und Wissen: Eigen- und Fremdpersonal als Risikofaktor der Besucher beschließt, im Foyer zu warten, zieht sich in die Sitzecke zurück, klappt sein Notebook auf und beginnt zu arbeiten. Nach einer Viertelstunde fragt er erneut nach, ob es nicht in der Nähe eine ruhigeren Besprechungsraum gäbe, in dem er warten und unterdessen arbeiten könne. Nicht jeder Mitarbeiter am Empfang wird sein freundliches Ansinnen zurückweisen. Halten in jedem Besprechungsraum die Netzwerkzugänge einem Angriff stand und sind alle Räume von den 'Spuren' der letzten Besprechung befreit?

Die psychischen Angriffsarten spielen insbesondere bei aktiven Angriffen eine wesentliche Rolle:

- Erschaffen und Spielen einer Rolle gegenüber einer Zielperson. Je einfacher eine Rolle bzw. und die Geschichte ist, desto glaubwürdiger kommt sie dem Opfer häufig vor.

- Freundlichkeit und Anfreundung: Mitarbeiter sind einer freundlich auftretenden Person gegenüber meist hilfsbereit und kooperativ und neigen dadurch eher zur Preisgabe von Informationen. Durch Freundlichkeit kann Vertrauenswürdigkeit und Glaubhaftigkeit erzeugt werden.

- Viele Menschen sind anfällig für Schmeicheleien und lassen sich dadurch beeinflussen (z.B. "Ich bewundere Sie, wie schnell Sie alles erledigen können"). Neben der Schmeichelei kann auch ein Appell an den Stolz der Zielperson dem Angreifer zu Informationen verhelfen.

- Für Social Engineering kann auch das Schaffen einer Autoritäts-bzw. Vorgesetztensituation zwischen Angreifer und Opfer nützlich sein. Unter dem Druck einer Autoritätsperson handeln Menschen unter Umständen so, wie sie es sonst nicht tun würden.

- Ausnutzen von Schwächen wie 'Nicht-nein-sagen-können' (z.B. Unsicherheit, Schüchternheit, Aggressionsvermeidung, Konfliktscheu), Unerfahrenheit, Eitelkeit, Neugier, Profilierungstreben, Machtgier oder Bereicherungsabsicht.

- Ausnutzen von Werthaltungen wie Hilfsbereitschaft, Solidarität, Loyalität sowie moralische und ethische Grundsätze.

- Eine weitere Methode ist es, beim Opfer Furcht oder Stress zu erzeugen. Die Zielperson wird durch die Androhung negativer Folgen eingeschüchtert, wenn sie einer Aufforderung des Angreifers nicht nachkommt. Unter Druck kann es eher zu falschen Entscheidungen kommen, wie folgende Beispiele zeigen: Der Angreifer erlangt Zugang zum Unternehmen durch einschüchterndes Auftreten: "Wenn sie mich nicht sofort ins Rechenzentrum bringen, werden sie einen längeren Datenbankausfall haben. Das verantworten sie, da ich rechtzeitig hier war und sie mich aufgehalten haben. Wie war doch gleich ihr Name?" Oder auch diese Ansprache: "Dann wird das Projekt eben nicht rechtzeitig fertig. Das müssen Sie aber selbst dem Chef sagen, dass es nicht an mir gelegen hat".

- Firmenneulinge sind für Angreifer besonders interessant, da sie mit den Sicherheitsrichtlinien der Firma noch nicht vollständig vertraut sind, noch nicht alle neuen Kolleginnen und Kollegen kennen und oft sehr hilfsbereit sind, um nicht negativ aufzufallen. Ein Beispiel: Mitarbeiterin Z arbeitet seit einer Woche als Programmiererin in einer mittelständischen Softwarefirma. Ein Anrufer stellt sich als ihr noch unbekannter Projektleiter eines anderen Teams vor und möchte Details ihres aktuellen Projektes erfragen, damit er sein Projekt darauf abstimmen kann. Frau Z möchte sich kooperativ und teamfähig zeigen und gibt dem Anrufer die Informationen.

Im Mittelpunkt der meisten Social Engineering-Attacken steht eine Legitimierung des Angreifers, wofür er verschiedene Rollen einnehmen kann:

- als Kollege der sich ganz schnell eine Datei, ein E-Mail oder ein Fax zusenden lassen muss,

- als Vorgesetzter (auch z.B. einer anderen Niederlassung), der jetzt am Hauptfirmensitz ist, aber Hilfe braucht, um auf sein E-Mail zugreifen zu können,

- als Mitarbeiter eines Kunden des Unternehmens (der z.B. ganz schnell noch die aktuellen Preise braucht),

- als Mitarbeiter eines Service-Unternehmens,

- als Journalist oder als Mitarbeiter eines Umfrage-Instituts,

- als Hilfesuchender: Ein einfacher Weg, Sicherheitstüren zu umgehen, besteht darin, sich voll beladen mit Aktenordnern direkt davor aufzuhalten, bis ein hilfsbereiter Mitarbeiter vorbeikommt und einem die Tür aufhält.

Weitere Beispiele aus der Praxis:

- Mitlaufen in einer Gruppe Mitarbeiter, die das Gebäude betreten.

- Telefonierend in den Aufzug gehen und warten, bis dieser in ein oberes Stockwerk gerufen wird.

- Telefonierend an Zu- oder Ausgängen warten, bis jemand die Tür öffnet und diese dann für den unberechtigten Zutritt nutzen.

- Überfall-Telefonate: "Guten Tag Frau X, hier ist Herr Y von der IT. Wir haben gerade ein riesiges Systemproblem und brauchen unbedingt Ihre Hilfe. Wie lautet Ihr Passwort?"

- Personaleingang: "Entschuldigung, ich habe meinen Badge bzw. meinen Besucherausweis vergessen".

- Zum Reinigungspersonal: "Entschuldigen Sie, ich habe meinen Aktenkoffer im Büro liegen gelassen und den Schlüssel im Auto".

- Vertrauenserschleichung in Gesprächen (telefonisch oder persönlich): Es werden mehrere Fragen hintereinander gestellt, wobei mit den harmlosen begonnen wird. Dabei wird das Opfer so in das Gespräch eingebunden, dass es sensible Fragen nicht bemerkt.

- Soziale Bestätigung: Ein Mitarbeiter X im Unternehmen wird von einem angeblichen Marktforschungsinstitut angerufen. Der Anrufer gibt an, dass er diesen Anruf mit dem an diesem Tag nicht anwesenden Abteilungsleiter besprochen hat und dieser Mitarbeiter X als Ansprechpartner benannt hat. Brisante Fragen nach Unternehmensstruktur, Sicherheit und Organisation werden in ein allgemeines Frageumfeld eingebettet, wobei der Anrufer gut reden kann und sehr überzeugend auftritt. Mitarbeiter X antwortet auf die Fragen, weil er glaubt, sein Vorgesetzter habe ihn dafür ausgewählt. Die Hoffnung: Je besser die Mitarbeit, umso größer die spätere Anerkennung des Vorgesetzten.

Zahlreiche Beispiele aus Unternehmen zeigen, dass solche Versuche besonders erfolgreich sind bei unzureichender Sensibilisierung der Mitarbeiter.

3. Gefahren von außen

In vielen Unternehmen ist es mittlerweile üblich, einige Stellen nur übergangsweise oder bei Bedarf durch Personal von Zeitarbeitsfirmen zu besetzen und spezielle Arbeiten (Reinigungsdienste, Gartenpflege oder gar Sicherheitsdienste) anderen Unternehmen zu überlassen. Eine Gefahr geht auch von Fremdpersonal aus, das vorübergehend legal Zutritt zum Unternehmen erhält, denn diese Arbeitskräfte wenig bis gar keine persönliche Bindung zu ihrem temporären Arbeitgeber. Hier besteht zudem die Möglichkeit für gänzlich Fremde, sich z.B. als Getränke-Lieferant, Automaten-Aufsteller, Handwerker oder Reinigungspersonal getarnt Zugang zu verschaffen. So wurde zum Beispiel eine Reinigungsfirma von einem ausländischen Nachrichtendienst mit Ingenieurinnen unterwandert, die den Papiermüll des Unternehmens nach relevanten Unterlagen durchsucht haben. In der Praxis lassen Pförtner häufig alle Personen mit einem Unternehmensausweis passieren, ohne sich ihre Eintrittsberechtigung genauer anzusehen.

Eine weitere Möglichkeit der Spionage durch Fremdpersonal sind sogenannte Keylogger. Eine Raumpflegerin oder ein Wachmann könnte solche Stecker zwischen Tastatur und PC befestigen und bei der nächsten Reinigung oder beim nächsten Rundgang zur späteren Auswertung wieder entfernen. Ein Keylogger speichert, welche Tasten der Benutzer an seiner Tastatur drückt und verrät dem Angreifer neben vielem anderen auch Passwörter. Besondere Aufmerksamkeit verdienen auch Kombigeräte aus Fax, Kopierer und Drucker. Über ihre teilweise sehr großen internen Speicher lassen sich unter Umständen die letzten 25.000 verarbeiteten Seiten rekonstruieren. Für Drucker sollten daher Löschprogramme für deren Speichermedien verwendet sowie die Festplatten vor Verkauf des Druckers ausgebaut werden. Darüber hinaus sollte Altpapier nicht in für Fremde zugänglichen Bereichen gesammelt werden.

Eine zweite 'Risikogruppe' neben dem Fremdpersonal sind ehemalige Mitarbeiter: Bei ihnen sind persönliche Rache, finanzielle Köder oder verbesserte Chancen im neuen Job die wichtigsten Spionage-Motive. Ehemalige Mitarbeiter haben zwar in der Regel keinen Zugang mehr zum Unternehmen und keinen Zugriff auf aktuelle Daten, doch sie kennen die Unternehmensstrategie und die Schwächen ihres ehemaligen Arbeitgebers. Zudem sind ihre früheren sozialen Netzwerke im Unternehmen (z.B. ehemalige Kollegen) häufig noch intakt.

Schließlich kann auch eine dritte Personengruppe für das Unternehmen ein Risiko darstellen: Personen aus dem 'interessierten Ausland'. Ausländische Nachrichtendienste und/oder Unternehmen könnten versuchen, mit extra geschultem, eigenem Personal z.B. durch Social Engineering-Attacken an Informationen zu kommen:

- Durch Platzierung bzw. Einsatz qualifizierter Praktikanten, Studenten, Doktoranden und Wissenschaftler in Forschungs- und Entwicklungsbereichen von Universitäten, wissenschaftlichen Einrichtungen und Industriebetrieben; oder

- durch Kontaktaufnahme bei Kongressen, Workshops, Tagungen, Symposien, Messen sowie gemeinsamen Trainings- und Ausbildungsprogrammen.

Das Magazin FOCUS schilderte in der Ausgabe 20/2005 einen drastischen Fall: "Die Praktikantin hatte ständig ihren Laptop dabei, brauchte verdächtig lange für Routinearbeiten, Daten verschwanden - schließlich informierten Mitarbeiter des Autozulieferers Valeo bei Paris die Polizei: Die 22-jährige Studentin Li-Li Whuang soll geheime Informationen über Prototypen entwendet haben. Ermittler fanden in ihrer Wohnung sechs Computer und zwei Festplatten, die Konstruktionspläne von Autoteilen enthielten. Li-Li stammt aus Wuhan, wo auch der chinesische Hauptkonkurrent von Valeo produziert". Müssen eigene Mitarbeiter wegen Geschäftsbeziehungen oft ins In- und Ausland reisen oder unterhält das Unternehmen sogar Niederlassungen im Ausland, kommt eine vierte Risikogruppe hinzu: Die Geschäftsreisenden. Dem Faktor Sicherheit kommt gerade auf Geschäftsreisen eine besondere Bedeutung zu, da die Gefahren des Know-how-Abflusses, geschaffen durch geschulte und trainierte Menschen, vielfältig sind:

- Gefahren durch Unkenntnis der aktuellen Wettbewerbs- bzw. Konkurrenzsituation und Sicherheitslage (momentan besonders begehrtes Know-how);

- Gefahren durch unzureichende Prüfung der Geschäftsverbindung und des Geschäftspartners (Absichten, Zwänge, Notlagen etc.)

- Gefahr des Diebstahls oder der Erpressung bei kompromittierenden Situationen (Affären, Besuche in Rotlicht-Vierteln, Drogenkauf etc.)

- Ungewöhnliche und intensive Fragestellungen Dritter in Gesprächen bei z.B. Messen, Seminaren und anderen Geschäftsterminen;

- Intensives Interesse Dritter am Reisezweck und Arbeitgeber;

- Private Kontakte- oder Begegnungsversuche;

- Unbeaufsichtigte Firmenunterlagen in Hotelzimmern, Tagungs- oder Büroräumen sowie unbeaufsichtigtes Gepäck;

- Abfälle als Informationsquellen: Nicht vollständig vernichtete Unterlagen, die nicht mehr benötigt werden (auch Notizen bei Seminaren, Messen, Podiumsdiskussionen etc.) vollständig vernichten;

- Unbedachte Nutzung von Telefonen: Bei Mobiltelefonen sind Gesprächsinhalte und übertragene bzw. gespeicherte Inhalte (z. B. E-Mails oder Adressbücher) im Normalfall mit wenig Aufwand zu ermitteln. Ebenso können Mobiltelefon als Abhöreinrichtung missbraucht werden. Festnetztelefone in Hotels und öffentlichen Einrichtungen könnten einer umfassenden Kontrolle durch einheimische Sicherheitsbehörden unterliegen. Bei Kopierern und Faxgeräten schließlich könnten die kopierten bzw. übertragenen Schriftstücke danach über einen internen Speicher abrufbar sein.

- Missachtung des Ratschlages, auf Laptops nur das Betriebssystem und eine Minimalkonfiguration aufzuspielen sowie die benötigten geschäftlichen Daten auf USB-Sticks oder DVD zu speichern und stets bei sich tragen (Gefahr des Diebstahls). Hierzu ein Beispiel35: Bei einem Geschäftstermin in China wurden die deutschen Gäste hektisch und dringend darum gebeten, sofort einen hochrangigen Politiker kurz zu begrüßen, der gerade vor Ort war. In der Eile sicherten die deutschen Firmenmitarbeiter ihre Laptops nicht. Als sie nach mehreren Stunden in den Besprechungsraum zurückkehrten, stellten sie fest, dass in der Zwischenzeit offensichtlich jemand an den Laptops war;

- Leichtsinnigkeit im Umgang mit Unternehmens-Know-how: "Dies hört sich lapidar an. Aber jeder, der schon einmal in einem ICE-Abteil gesessen hat, in dem ein geltungsbedürftiger Geschäftsreisender seiner Assistentin komplette Berichte über pharmakologische Forschungen in das Handy diktierte, oder in einem Flugzeug die Powerpoint-Präsentation seines Sitznachbarn bewundern durfte, weiß, wovon hier die Rede ist".

Häufig wird bei Gefährdungen von außen vor einer Gefahr durch die die Aktivitäten chinesischer, russischer und iranischer Nachrichtendienste gewarnt. Dies ist zwar grundsätzlich nicht falsch, heißt aber nicht, dass die Geheimdienste anderer Länder nicht auch spionieren. Grundsätzlich muss bei allen Ländern, auch solchen wie den USA oder denen der Europäischen Union, bei Interesse von entsprechenden Aktivitäten ausgegangen werden. Die Entscheidung, Wirtschaftsspionage, aber auch Konkurrenzausspähung zu betreiben, richtet sich nach dem Wert der Informationen im Wettbewerb, nicht nach Ländern des Osten, Westens, Südens oder Nordens. Entsprechende Aktivitäten 'befreundeter Länder' tauchen häufig aus politischen Gründen nicht in entsprechenden Berichten auf. Empfehlenswert ist für ein Unternehmen mit interessantem Know-how immer der 360-Grad-Blick.

4. Vier-Schritt-Strategie als Schutzkonzept

Als Maßnahme gegen Know-how-Abfluss kommt ein Vorgehen in vier Schritten in Betracht, das als Kreislauf begriffen und ausgeführt werden sollte (Abb. 2). Dabei fokussiert die Betrachtung an dieser Stelle nur den 'Faktor Mensch', wobei allerdings die Bereiche der technischen Sicherung (z.B. Informationstechnologie) oder der juristische Bereich eine gleichrangige Bedeutung haben.

Die Unternehmensleitung sollte zunächst in einem ersten Schritt feststellen, in welchem Ausmaß und in welchen Bereichen die Gefahr von Know-how-Abfluss besteht (Risikofeststellung). Dabei ist davon auszugehen, dass praktisch alle Unternehmen im Wettbewerb auf verschiedenen Ebenen wie Entwicklung, Planung, Produktion, Marketing und Vertrieb über vorteilhaftes Wissen verfügen, das sich Konkurrenten gerne zum Nulltarif aneignen würden.

In einem zweiten Schritt sollte ein umfassendes Bild darüber gewonnen werden, auf welchen Ebenen sich das Unternehmen vor Knowhow-Abfluss schützen kann (Informationsgewinnung). Wo können Maßnahmen angesetzt werden? Welche Verbündeten und Ratgeber existieren? Welche Hilfsmittel und Sicherungsmaßnahmen kommen überhaupt in Frage? Grundsätzlich können Gegenmaßnahmen auf vier Ebenen ansetzen: der Technologie-Ebene, der rechtlichen Ebene, der Markt- und Wettbewerbsebene sowie der Menschen- bzw. Mitarbeiterebene (Beispiele in Abb. 3).

Abb. 2 – Vier-Schritt-Strategie als Schutzkonzept

Abb. 3 – Ebenen des Schutzes vor Know-how-Abfluss

(Quelle: Gassmann/ Beckenbauer, 2009, S. 22)

Innenmaßnahmen im Bereich der Mitarbeiter sollten als dritter Schritt mit grundsätzlichen Weichenstellungen beginnen:

- Es muss Prävention aktiv betrieben und in der Unternehmenskultur verankert werden. Wenn der Spionagefall erst eingetreten ist, ist der Schaden beträchtlich. Daher wäre 'Abwarten' die schlechteste aller Möglichkeiten;

- Der betriebliche Maßnahmenkatalog gegen Know-how-Abfluss sollte in regelmäßigen Abständen einer Überprüfung und Aktualisierung unterliegen;

- Was will ich im Unternehmen schützen, so dass Dritte keinen Zugriff darauf haben? Dabei sollte es nicht zu Überreaktionen kommen. Sogar Nachrichtendienste schützen nicht ihre komplette Arbeit vor den Augen Dritter. Daher sollten sich Schutzmaßnahmen auf zuvor identifizierte Kernbereiche konzentrieren;

- Die Umsetzung und Einhaltung der Sicherheitsmaßnahmen muss fortlaufend kontrolliert, deren Erfolge müssen bewertet und Verstöße verfolgt werden.

- Vermittlung von Unternehmenskonzepten und Wertestandards (Vorbildfunktion der Vorgesetzten, Unternehmensethik, Personalmanagement, Einstellungskriterien etc.);

- Die genaue Festlegung von Verantwortlichkeiten (z.B. die Einsetzung von Sicherheitsverantwortlichen in verschieden Unternehmensbereichen und die Schaffung einer Funktion - ggf. eines Arbeitsplatzes - 'Unternehmenssicherheit');

- Die Bewertung und Einstufung von Informationen sowie der erwünschte Umgang mit diesen (z.B. durch Leitfäden für die Mitarbeiter);

- Das Aufzeigen von Gefährdungen, Risiken und Schwachstellen grundsätzlich sowie anhand konkreter Beispiele von anderen Unternehmen aus der Vergangenheit. So könnte z.B. am Anfang ein kurzes 'Sicherheitstraining' für alle Mitarbeiter stehen, in dem sie die Risiken und Methoden eines Social Engineering-Angriffs kennen lernen37 und das ihnen die Sicherheitsleitlinien verständlich macht;

- Das Aufzeigen und Festlegen von Schutzmöglichkeiten, die z.B. von Experten und Sicherheitsbehörden angeraten werden oder die in anderen Unternehmen erfolgreich ergriffen worden sind.

In der Folge muss es darum gehen, die Mitarbeiter für unterschiedlichste Gefahren zu sensibilisieren und ihnen das Schutzkonzept des Unternehmens transparent und verständlich zu machen. Kurzum: Sicherheitsdenken beginnt beim Chef und die Belegschaft muss 'mitgenommen werden'. Eine Mitarbeitersensibilisierung sollte beinhalten:

Eine Frage, die sich unmittelbar anschließt, ist, woran potentielle Innentäter möglicherweise im Vorfeld zu erkennen sind? Es existieren sogenannte 'weiche Merkmale', die zumindest das Interesse der Vorgesetzten wecken sollten, z.B. wenn Mitarbeiter:

- Frustration oder Unzufriedenheit am Arbeitsplatz zeigen,

- besondere Neugier oder auffälligen Arbeitseifer entfalten,

- plötzlich intensives Interesse an Unterlagen zeigen (aus dem eigenen oder fremden Arbeitsbereichen),

- Hilfsmittel nutzen, deren Gebrauch nicht plausibel erscheint (Foto-Apparate, Aufzeichnungsgeräte, USB-Speichermedien etc.)

- für alle sichtbar über ihre finanziellen Verhältnisse leben (z.B. teure Autos, Urlaubsreisen und Luxusgüter, die offensichtlich nicht zur Einkommenshöhe passen),

- Anzeichen für Drogenkonsum, Alkoholmissbrauch oder Spielsucht zeigen,

- nicht über einen lückenlosen und plausiblen beruflichen Werdegang verfügen oder eine Stelle trotz unpassender Qualifikation (Unter- und Überqualifikation) unbedingt besetzen wollen,

- sich erkennbar nicht mit dem Unternehmen identifizieren, oder

- nicht nachvollziehbare Kontakte ins In- und Ausland unterhalten.

Als vierter Schritt sollte das Fremdpersonal, das vorübergehend Zugang zum Unternehmen erhält sowie die Außenkontakte des Unternehmens z.B. auf Messen, auf Geschäftsreisen oder im Umgang mit Geschäftspartnern betrachtet werden. Hierbei sollten z.B. für folgende Bereiche Regelungen bzw. Verhaltenskodizes existieren:

- physische und psychische Social Engineering-Attacken wie in den zuvor beschriebenen Beispielen;

- Umgang mit und Monitoring des Fremdpersonals (Praktikanten, Hilfskräfte, Zeitarbeiter, Handwerker, Reinigungskräfte, Zulieferer etc.);

- Verhaltensregeln für Geschäftsreisen im In- und Ausland;

- Verhaltensregeln für die Außenpräsentation des Unternehmens (Messen, Internet etc.); sowie

- Maßnahmen des Know-how-Schutzes in internationalen Geschäftsbeziehungen/

- Kooperationen (siehe Abb. 4).

Abb. 4 – Know-how-Schutz in internationalen Geschäftsbeziehungen

Bei Schutzkonzepten sollte allerdings immer auch beachtet werden: Kontrolle ist wichtig, muss aber eindeutige Grenzen haben. Beim Aufbau eines 'Sicherheitsnetzes' dürfen Kreativität, Hilfsbereitschaft und Teamgeist der Belegschaft nicht verloren gehen. Daher muss abgewogen werden, welche Maßnahmen notwendig sind und welche den Arbeitsablauf stören oder sogar kontraproduktiv sind.39 Ein aktuelles Beispiel ist die Diskussion um das Thema 'Mitarbeiterüberwachung'. Wer fühlt sich wohl und motiviert in einem Unternehmen, das seine Mitarbeiter umfassend mit Überwachung ausforscht und gängelt? Dennoch erfreut sich z.B. Software, mit der der Vorgesetzte nach Installation live den entsprechenden Bildschirm des Mitarbeiters anschauen kann, großer Beliebtheit. Grundsätzlich sollte das Unternehmen trotz aller Schutzkonzepte darauf hinarbeiten, dass niemand überhaupt erst in Erwägung zieht, dem Unternehmen Know-how zu stehlen oder an einem Abfluss mitzuwirken. Wertschätzung, angemessene Entlohnung, ein gutes Betriebsklima und hohe Motivation sind in einem erfolgreichen Schutzkonzept unverzichtbar.

Literatur:

- Baeck, Carsten/ Marek Weber (2007): Risikomanagement - Vertrauen ist gut, Kontrolle ist besser; in: Personal-Magazin, 10/07, S. 32 - 35.

- Baumgartner, Christoph (2005): Social Engineering - trau schau wem; in: www.computerworld.ch, 5. August 2005, S. 28.

- Corporate Trust (2008): Industriespionage - Die Gefahren durch Spionage in der deutschen Wirtschaft, München.

- Corporate Trust (2009): Gefahrenbarometer 2010 - Risiken für den deutschen Mittelstand, München.

- Creutz, Marcus (2007): Ausforschung geistigen Eigentums - Immun gegen Know-how-Klau?; in: Handelsblatt, 18. Juli 2007.

- Dalibor, Ralph (2005): Sicherheitsrisiko Nummer 1 ist der Mensch, Essay November 2005.

- Galdy, Alexander (2008): IT-Kräfte - Die Rache der Entlassenen; in: manager-magazin.de, 30. Oktober 2008.

- Gassmann, Oliver /Angelika Beckenbauer (2009): Der Kampf gegen Piraterie ist ein Mehrfrontenkrieg; in: io new management 5/2009.

- Hannebacher, Gerd/ Markus Zinz (2009): Social Hacking, Grundseminararbeit, HTW Aalen, Studiengang Informatik, SoSe 2009.

- Henne, Benjamin (2007): Social Engineering, Leibniz-Universität Hannover, 31. Januar 2007.

- Industrie- und Handelskammer für Essen (2009): Wirtschaftsspionage, Merkblätter im Wirtschaftsrecht, 2. Auflage, Juli 2009.

- KPMG (2006): Anti Fraud Management - Best Practice der Prävention gegen Wirtschaftskriminalität, KPMG, Köln.

- Landespräventionsrat Rheinland-Pfalz (2005): Mit Sicherheit Geld sparen - Kriminalitätsvorbeugung im Betrieb, Mainz.

- Lüdke, Renate (2008): Strategien gegen Wirtschaftsspionage; in: manager-magazin.de, 5. Februar 2008.

- Lux, Christian/Thorsten Peske (2002): Competitive Intelligence - Anspruch und Wirklichkeit; in: SicherheitsForum 6/2002, S. 55 - 58.

- Maier, Kilian (2001): Wirtschaftskriminalität und Interne Revision, Dissertation, Universität St. Gallen, Nr. 2552, Bamberg.

- Niedersächsischer Verfassungsschutz (2008): Unsere Wirtschaft hat viel zu bieten. Zu verlieren auch! - Verfassungsschutz öffnet sich für die Wirtschaft, Präsentationsvortrag Bertram, 22.05.2008.

- Odenthal, Roger (2005). Kriminalität am Arbeitsplatz - Korruption und Unterschlagung durch Mitarbeiter erkennen und verhindern, Wiesbaden.

- Rogge, Marko/ Paul S. Ziegler (2007): Social Engineering, hakin9 Nr. 11/2007.

- Schaumann, Philipp/ Uta Schaumann (2008): Theorie und Praxis von Social Engineering Abwehr, Präsentationsvortrag, 2008.

- Schaumann, Philipp (2009): Schutz gegen Social Engineering - neue psychologische Ansätze, www.sicherheitskultur.at/social_engineering

- Schuh, Günther (2008): Umgang mit Know-how in internationalen FuE-Kooperationen, Präsentation, Berlin, 22. Januar 2008.

- secure-it nrw (2008): Wirtschaftsspionage und Konkurrenzausspähung - So schützen Firmenchefs ihr Unternehmen, Bonn.

- Sidler, Wolfgang (2007): Größtes Risiko - größte Chance; in: SicherheitsForum 4/2007, S. 47-50.

- Sidler, Wolfgang (2008): Angriffsziel Mensch; in: IT-Security 2/2008, S. 45 - 47.

- Vehling, Heike (2007): Wenn einer eine Reise tut - Sensible Daten auch unterwegs sichern; in: W&S 10/2007, S. 22 - 23.

- Weder, Kathrin (2008): Wirtschaftskriminalität und das Wertemanagementsystem als Präventionsmaßnahme, Semesterarbeit, Lehrstuhl für Human Ressource Management, Universität Zürich.

- Wildemann, Horst/ Christoph Ann/ Manfred Broy/ Willibald A. Günthner/ Udo Lindemann (2007): Plagiatsschutz - Handlungsspielräume der produzierenden Industrie gegen Produktpiraterie, TCW Transfer-Zentrum, München.

Quelle: Kai Hirschmann: Menschen und Wissen: Eigen- und Fremdpersonal als Risikofaktor. In: Stefan Bisanz, Uwe Gerstenberg: Raubritter gegen den Mittelstand. Security Explorer: Essen, 2009, S. 51 - 70.